|

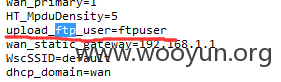

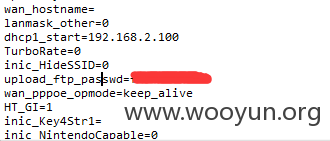

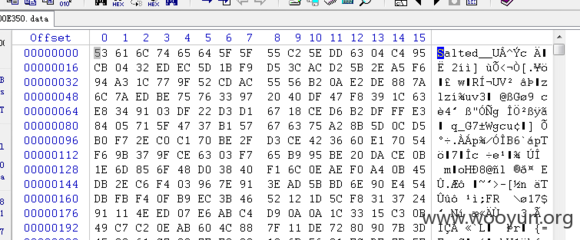

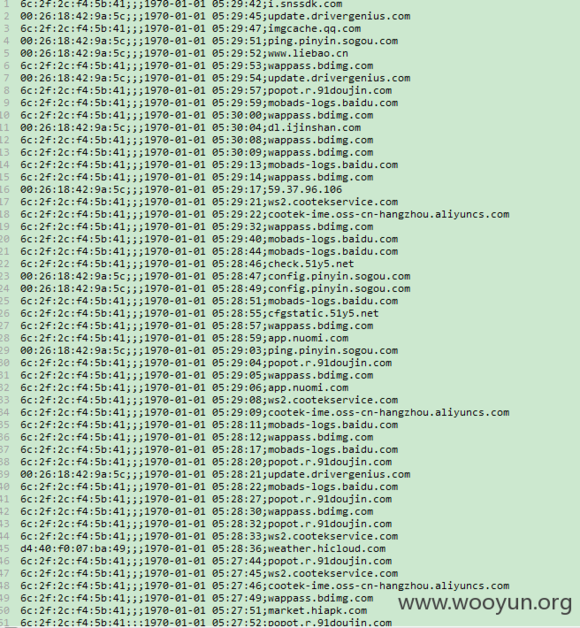

国内某知名白帽子安全平台公布了漏洞的详细信息,至此或许揭开了当下火热的斐讯0元购路由的惊天秘密!!(至于其中如何商业运作并获利,懂的人不必多说) 后门列表: 【1】疑似窃取用户隐私 漏洞列表: 【2】越权重启 【3】获取路由后台管理员帐密 【4】越权查看WIFI密码 后门介绍: 【1】 下载斐讯PSG1208(K1)路由器的配置文件config.dat:    【上面三张图为斐讯服务器(疑似收集用户隐私信息之用)后台地址与管理员帐密】  FTP登录进去之后发现,里面有很多的类似于这样的19700101024747_SN0000_8CAB8E097AF81111.tar的文件  下载一个回来后,解压后得到如下的数据  再解压后,得到的是密文数据:  通过分析镜像,把里面的加密算法拿出来了,利用的是openssl的-aes-128-cbc算法,密钥是0123456789ABCDEF0123456789ABCDEF,最终的密文数据是什么?如下:  这是用户访问的网站记录啊! 漏洞验证方法: ------以下测试均在未登录路由器管理界面的状态下进行------- 【2】 http://192.168.2.1/cgi-bin/reboot.sh 【3】 下载config.dat文件 打开http://192.168.2.1/cgi-bin/ExportSettings.sh 将下载下来的config.dat文件用记事本打开,搜索以下关键词("="后面分别对应管理员帐号和密码) WscVendorPinCode= http_passwd= 【4】 在config.dat文件中搜索以下关键词("="后面对应的是WIFI密码) ApCliWPAPSK= WPAPSK1= |

Powered by Discuz!

© 2003-2024 广州威思信息科技有限公司